Las soluciones de SD-WAN ganan terreno gracias a los ahorros que se obtienen al migrar de costosos circuitos dedicados hacia enlaces broadband más económicos. Sin embargo, esta migración implica migrar de una red privada a una red expuesta a Internet que puede sufrir un ataque de DDoS dejando fuera el sitio.

Los equipos de SDWAN ofrecen funciones de seguridad incluyendo UTM, encriptación de datos de punta a punta y cierta protección contra ataques de DDoS. El nivel de protección contra este tipo de ataques dependerá de la marca y el modelo del equipo.

¿Qué es un DDoS?

Un Ataque de Denegación de Servicio Distribuido (DDoS Distributed-Denial-of-Service) es un ciberataque donde dispositivos maliciosos realizan una gran cantidad de solicitudes falsas hacia un objetivo, reduciendo su capacidad para responder peticiones legítimas. El aumento repentino de mensajes, solicitudes de conexión o paquetes abruma la infraestructura del objetivo y hace que el sistema se ralentice o se bloquee.

Los motivos para ataques de DDoS más comunes de los Hackers son:

- Distraer al equipo de respuesta a incidentes.

- Interrumpir servicios o comunicaciones.

- Infligir daño a la marca.

- Obtener una ventaja comercial mientras un competidor está inactivo.

- Chantaje

El tamaño de un ataque de DDoS en la capa de red se mide por su duración y por el ancho de banda que consume. De acuerdo a Cloudfare durante el segundo trimestre del 2022 más de la mitad de este tipo de ataques duraron menos de diez minutos y durante el 2022 el promedio de los ataques fue de 4.3 Gbps, sobrepasando por mucho el umbral que un ruteador promedio puede soportar.

DDoS vs DoS

De acuerdo a Fortinet: “La principal diferencia entre un ataque DoS (Denial-of-Service ) y un ataque DDoS ( Distributed-Denial-of-Service ) es que el primero es un ataque de sistema a sistema, mientras que el segundo involucra varios sistemas que atacan un solo sistema”

Fortinet utiliza la palabra “sistema” porque hoy en día los ataques de equipos de IoT van en aumento. Incluso los refirgeradores, lavadoras y cámaras de vigilancia conectados a Internet pueden ser infectados con malware (bots), creando una botnet administrada por un servidor de comando y control (C&C) para ser utilizados en un ataque de DDoS contra otro equipo, ya sea un servidor, computadora o un dispositivo IoT.

Comparando los dos tipos de ataque podemos ver que un ataque de DDoS es más difícil de detectar porque proviene de varias ubicaciónes y es más rápido de implementar. Además puede generar mayores cantidades de tráfico de forma simultanea lo que puede sobrecargar el servidor.

Tipos de ataques DDoS

El término DDoS incluye varias estrategias utilizadas por los hackers como son:

- Ataques a la capa de aplicación.

- Ataques de protocolo.

- Ataques volumétricos.

Los tres enfoques se basan en diferentes técnicas, pero un pirata informático experto puede emplear las tres estrategias para abrumar a un solo objetivo.

Ataques DDoS a la capa de aplicación (o de capa 7)

Un ataque a la capa de aplicación tiene como objetivo interrumpir una aplicación específica, no una red completa. Por ejemplo, para afectar un servidor web, un hacker puede generar una gran cantidad de solicitudes HTTP que agotan la capacidad de respuesta del servidor de destino.

Un ejemplo es un ataque Slowloris, en el que el atacante envía solicitudes parciales del Protocolo de transferencia de hipertexto (HTTP) pero no las completa. Los encabezados HTTP se envían periódicamente para cada solicitud, lo que provoca que los recursos de la red se bloqueen.

El atacante continúa el ataque hasta que el servidor no puede realizar nuevas conexiones. Este tipo de ataque es muy difícil de detectar porque en lugar de enviar paquetes dañados, envía paquetes parciales que son difíciles de distinguir entre solicitudes HTTP legítimas y maliciosas. Además el atacante utiliza poco o ningún ancho de banda.

Este tipo de ataques a la capa de aplicaciones se miden en solicitudes por segundo (RPS).

Los objetivos comunes de estos ataques incluyen:

- Aplicaciones web.

- Aplicaciones conectadas a Internet.

- Servicios en la nube.

Ataques de protocolo (o ataques de capa de red)

Los ataques DDoS de protocolo explotan las debilidades en los protocolos o procedimientos que rigen las comunicaciones de Internet. Mientras que un DDoS a nivel de aplicación se dirige a una aplicación específica, el objetivo de un ataque de protocolo es ralentizar toda la red.

Los dos tipos más comunes de ataques DDoS basados en protocolos son:

- Inundaciones SYN: este ataque explota el procedimiento de protocolo de enlace TCP. Un atacante envía solicitudes TCP con direcciones IP falsas al objetivo. El sistema de destino responde y espera a que el remitente confirme el protocolo de enlace. Como el atacante nunca envía la respuesta para completar el protocolo de enlace, los procesos incompletos se acumulan y finalmente bloquean el servidor.

- Smurf DDoS: un hacker utiliza malware para crear un paquete de red adjunto a una dirección IP falsa (spoofing). El paquete contiene un mensaje de ping ICMP que solicita a la red que envíe una respuesta. El hacker vuelve a enviar las respuestas (ecos) a la dirección IP de la red, creando un bucle infinito que finalmente bloquea el sistema.

Los expertos en ciberseguridad miden los ataques de protocolo en paquetes por segundo (PPS) o bits por segundo (BPS). La razón principal por la que el protocolo DDoS está tan extendido es que estos ataques pueden eludir fácilmente los firewalls mal configurados.

Ataques volumétricos

Un ataque DDoS basado en volumen consume el ancho de banda disponible de un objetivo con solicitudes de datos falsas y crea congestión en la red. El tráfico del atacante impide que los usuarios legítimos accedan a los servicios, evitando que el tráfico fluya hacia adentro o hacia afuera.

Los tipos más comunes de ataques DDoS volumétricos son:

- Inundaciones UDP: estos ataques permiten que un hacker sature los puertos del host de destino con paquetes IP que contienen el protocolo UDP sin estado.

- Amplificación de DNS: este ataque redirige grandes cantidades de solicitudes de DNS a la dirección IP del objetivo.

- Inundación de ICMP: esta estrategia utiliza solicitudes de error falso de ICMP para sobrecargar el ancho de banda de la red.

Todos los ataques volumétricos se basan en botnets. Los piratas informáticos utilizan ejércitos de dispositivos infectados con malware para provocar picos de tráfico y utilizar todo el ancho de banda disponible. Los ataques volumétricos son el tipo más común de DDoS.

Cuales han sido los mayores ataques DDoS

Puedes encontrar una lista de los ataques más grandes de DDoS en esta página de Cloudfare, de esta lista algunos son:

- 2022 ataque a Google 46 millones de solicitudes HTTP por segundo

- 2020 ataque a AWS de 2.3 Tbps

- 2018 ataque a GitHub 1.3 Tbps

¿Qué es DDoS protection?

Todos los equipos de SDWAN tienen alguna protección contra ataques de DDoS, pero el concepto es tan amplio que debemos ser mas meticulosos al revisar el nivel de protección.

Pocos fabricantes son tan claros como Palo Alto en sus capacidades de protección. La página de Palo Alto menciona que su equipo no ofrece protección contra ataques volumétricos, para estar protegidos contra un ataque volumétrico se requiere un equipo especializado. Recordemos que Palo Alto está posicionado como líder en el cuadrante de Gartner de Firewall.

El servicio de DDoS Protection al que hace referencia es un servicio especializado para detener este tipo de ataques. Principalmente los ataques volumétricos que como mencionábamos son los más difíciles de mitigar. Un ejemplo de este servicio es FortiDDoS de Fortinet. El servicio de DDoS Protection de Fortinet evalúa patrones de tráfico a través de Machine Learning y analiza los paquetes para detectar ataques de forma temprana. Aquí es importante señalar que esta es una funcionalidad adicional con costo que no es soportada en los equipos pequeños como el F100.

También existen servicios a nivel backbone del ISP como el servicio de Clean Pipes de Alestra que mitiga los ataques desde la red del proveedor de Internet (ISP) antes de llegar al enlace de Internet del cliente. Estos servicios ofrecen protección contra ataques volumétricos de gran tamaño. Y son imprescindibles en el nodo central de Internet que conecta con la red de SDWAN.

¿SD-WAN soporta ataques de DDoS?

La capacidad para soportar un ataque dependerá del modelo y de la marca. En el mercado existen marcas que ofrecen funcionalidades basadas en inteligencia artificial para equipos más robustos que estudian el comportamiento de los paquetes de datos y bloquean actividades anómalas mientras que otros más sencillos se basan en la configuración de umbrales para detener los ataques. En general todos los equipos de SD-WAN tienen al menos funcionalidades básicas de firewall que cubren este tipo de ataques.

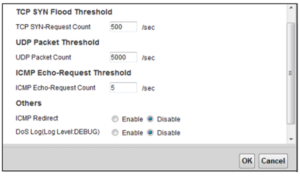

Algunas medidas de mitigación se basan en el monitoreo de umbrales de sesiones por segundo o máximo número de conexiones concurrentes. La configuración de estos umbrales se debe realizar de forma correcta y revisar periódicamente para no afectar el desempeño o quedar holgados ante algún ataque. Abajo se muestra una pantalla con la configuración de este tipo de umbrales.

Es importante señalar que los mecanismos basados en umbrales no distinguen el tráfico legítimo del tráfico malicioso, una vez alcanzado el umbral el equipo dejará de procesar las siguientes peticiones, sean legitimas o no. Reflejándose como una lentitud en el servicio para el usuario.

Aun los equipos más robustos tienen un límite del tamaño de ataque que pueden soportar. El nivel de protección va de la mano con el precio, el cual se incrementa hasta llegar al punto donde para SDWAN es mejor utilizar una combinación de enlaces dedicados y enlaces de banda ancha en sitios críticos. En estos casos es necesario dimensionar el ancho de banda mínimo que tiene que soportar un enlace dedicado para manejar las aplicaciones críticas indispensables en caso de un ataque DDoS que impida utilizar los enlaces de Internet.

Lamentablemente no hay una respuesta contundente a la pregunta ¿SD-WAN Soporta Ataques DDoS? Porque la respuesta dependerá del tamaño del ataque y del equipo SD WAN.

¿Cómo evitar un ataque DDoS en el modem de SDWAN?

Un ataque de DDoS puede realizarse a diferentes equipos dentro de la red, incluyendo el ruteador de banda ancha de la solución de SDWAN. Estos equipos provistos por el proveedor de Internet (ISP) no están diseñados para recibir ataques DDoS; para minimizar el riesgo se puede hacer lo siguiente:

- Eliminar el ruteador de banda ancha del diseño:

- Solicite a su proveedor que entregue el servicio directamente al equipo de SDWAN.

- Si no es posible eliminar el ruteador, considere configurarlo en modo bridge, de esta forma la IP pública residirá en el equipo SD-WAN.

- Si no es posible eliminar el ruteador ni configurarlo en modo bridge, habilite las funcionalidades contra DDoS del firewall del ruteador. Si el modelo que tiene no ofrece esta funcionalidad, solicite al proveedor el cambio del ruteador por otro modelo.

¿Cómo reparar un ataque DDoS en su módem?

Como el ataque está dirigido a la IP del equipo, la forma más sencilla es cambiar la dirección IP del equipo cuando se trata de IPs dinámicas:

- Si le es posible cambie su dirección IP.

- En caso de que no pueda acceder al equipo o este no responda, desconéctelo por completo.

- Déjelo desconectado durante 10 minutos para asegurarse de que la IP existente haya cambiado.

- Si la IP no ha cambiado, comuníquese con su proveedor, es posible que se requiera más tiempo para cambiarla o que exista un paso adicional del lado del ISP.

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025