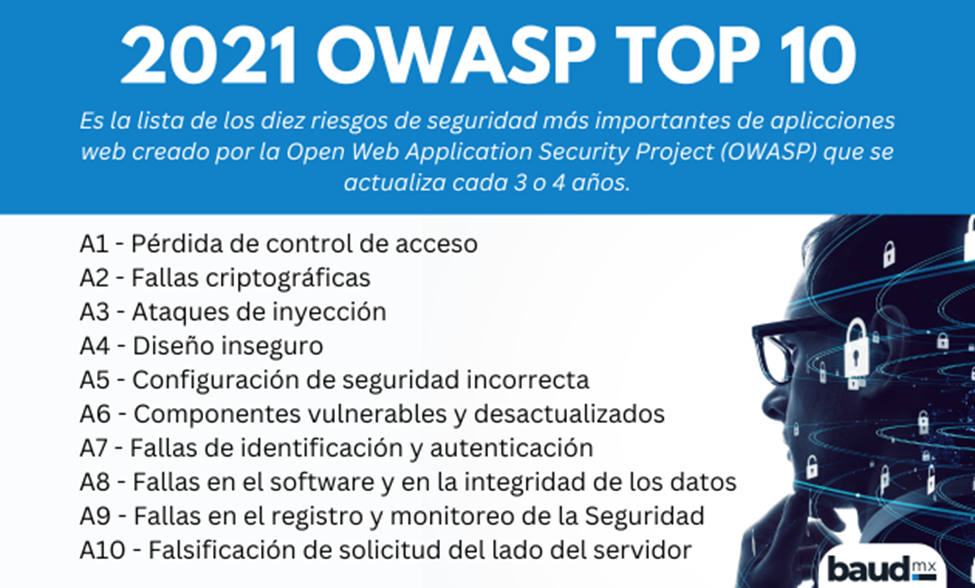

Los ataques de inyección son una forma común y peligrosa de comprometer la seguridad de una aplicación web. Estos ataques tienen tanto impacto en el mundo que se encuentran en el tercer sitio de los riesgos identificados por la organización OWASP, A3 – Ataques de inyección del OWASP TOP 10.

En términos generales, un ataque de inyección ocurre cuando un atacante introduce código malicioso en una entrada de datos de una aplicación web. Este código suele ser específicamente diseñado para explotar debilidades en el sistema, permitiendo al atacante acceder, modificar o incluso eliminar datos confidenciales.

Ataques de inyección más comunes

Los ataques de inyección de SQL (SQLi) son los ataques más comunes. En este caso, el atacante manipula las consultas SQL que realiza la aplicación web, logrando así ejecutar comandos no autorizados en la base de datos. Sin embargo, existen otros tipos ataques de inyección menos populares como son:

- Inyección de Cross-Site Scripting (XSS): Se introduce código JavaScript malicioso en una página web, lo que puede permitir al atacante robar información del usuario o secuestrar su navegador.

- Inyección PHP: Un atacante puede enviar datos maliciosos a un script PHP vulnerable.

- Inyección de LDAP: Para el cual se introduce código LDAP malicioso en una consulta LDAP, lo que puede permitir al atacante leer, modificar o eliminar datos del directorio LDAP.

- Inyección XML (XXE): Se introduce código XML malicioso en un documento XML, lo que puede permitir al atacante leer archivos del sistema o ejecutar código arbitrario en el servidor.

- Inyección de comandos: Se introduce código malicioso en un sistema operativo, lo que puede permitir al atacante ejecutar comandos arbitrarios en el servidor.

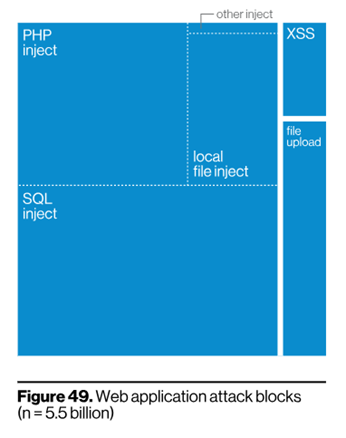

El 2020 Verizon Data Breach Investigations Report (DBIR) muestra los tipos de ataques de aplicaciones web. Los incidentes que se engloban en este patrón incluyen cualquier situación en la que una aplicación web sea el objetivo.

Un punto interesante aquí es que las inyecciones PHP ocupan el segundo puesto en volumen de ataques a aplicaciones web, sin embargo, OWASP no profundiza mucho en ellas.

¿Por qué OWASP TOP 10 no hace énfasis en la inyección PHP?

Esta pregunta surge cuando revisamos la lista del OWASP TOP 10 y vemos que no se incluye la inyección PHP como uno de los riesgos principales, pero sí se incluye la inyección de SQL. La respuesta a esta pregunta se puede explicar con varios puntos clave:

En primer lugar, el impacto de la inyección SQL es mucho más amplio que el de la inyección PHP. La inyección SQL puede permitir a los atacantes acceder a datos confidenciales, realizar modificaciones no autorizadas en la base de datos y denegar el servicio a los usuarios. En contraste, la inyección PHP se limita a ejecutar código arbitrario en el servidor web, lo cual, si bien es problemático, no tiene el mismo grado de impacto y alcance.

En segundo lugar, la prevalencia de la inyección SQL es mayor que la de la inyección PHP. Esto se debe a que la inyección SQL puede ocurrir en cualquier aplicación web que utilice una base de datos, sin importar el lenguaje de programación utilizado. Mientras tanto, la inyección PHP solo puede ocurrir en aplicaciones web que utilizan código PHP. Por lo tanto, la inyección SQL se considera una amenaza más generalizada y relevante.

En tercer lugar, la mitigación de la inyección SQL cuenta con más soluciones disponibles en comparación con la inyección PHP. Existen prácticas de codificación seguras y bibliotecas de escape de SQL que pueden ayudar a prevenir la inyección SQL. Por otro lado, la mitigación de la inyección PHP depende en gran medida de la implementación de prácticas de codificación seguras, lo que puede resultar más desafiante.

Por lo tanto, aunque la inyección PHP puede ser una preocupación en el desarrollo web, la inyección SQL es considerada como un riesgo más grave y prevalente, lo que explica su mayor énfasis en la lista OWASP TOP 10.

Ataques de Inyección SQL

La vulnerabilidad de inyección SQL (SQLi) se convierte en un riesgo cuando los desarrolladores no aplican el proceso de “sanitización” de forma adecuada a la entrada de usuario. Esto significa que no eliminan caracteres especiales como las comillas simples y las barras invertidas que poseen significados particulares en SQL.

Cuando esto ocurre y una vez que el código SQL se ha infiltrado en la aplicación, se ejecuta directamente en el servidor de la base de datos permitiendo que los atacantes puedan robar datos sensibles, modificar o eliminar registros, e incluso obtener acceso no autorizado a la aplicación y al sistema subyacente.

A pesar de la existencia de numerosas herramientas para sanear esta entrada, este tipo de fallo continúa representando un riesgo potencial en gran medida debido a las deficiencias inherentes en el propio lenguaje SQL, el cual fue desarrollado mucho antes del Internet. Por lo que los ataques continúan ocurriendo.

Por ejemplo, en el 2017, Equifax, una de las principales agencias de informes crediticios, fue víctima de un grave ataque de ciberseguridad que puso al descubierto los datos personales y financieros de aproximadamente 147 millones de tarjetahabientes. Este incidente se debió a una vulnerabilidad de Inyección SQL en una aplicación web utilizada por Equifax para gestionar la información de los consumidores. Los atacantes lograron explotar esta vulnerabilidad mediante la inserción de código SQL malicioso a través de una entrada de usuario no validada. Este caso demuestra claramente las consecuencias devastadoras que puede tener la Inyección SQL cuando no se implementan adecuadas medidas de seguridad y validación de datos.

Cómo prevenir los ataques de inyección SQL (SQLi)

Para mitigar las vulnerabilidades se sugiere trabajar bajo el principio de Defensa en Profundidad (Defense-in-Depth). Este enfoque de seguridad se basa en la implementación de múltiples capas de seguridad para proteger un sistema o una red. El objetivo es que, si una capa de seguridad falla, las otras capas puedan evitar que un ataque tenga éxito.

Por otro lado, el Cheat Sheet de OWASP nos sugiere un enfoque en la sanitización y código seguro para prevenir ataques de inyección SQL debido a varias razones. En primer lugar, abordar la vulnerabilidad en el código puede eliminar la posibilidad de que el ataque ocurra desde la raíz, lo cual es más efectivo que detectar los ataques reactivamente.

Además, escribir código seguro les da a los desarrolladores un mayor control y flexibilidad sobre cómo se manejan los datos del usuario, en comparación con herramientas externas que pueden tener limitaciones en su capacidad para adaptarse a las necesidades específicas de una aplicación. También puede ser más eficiente y escalable a largo plazo. Esto reduce la superficie de ataque y ayuda a crear una cultura de seguridad en el equipo de desarrollo desde el inicio.

Algunos lineamientos para la generación de código seguro son:

- Mantener el software actualizado aplicando parches de seguridad tan pronto como estén disponibles.

- Capacitar a los desarrolladores para quecomprendan los riesgos de los ataques de Inyección SQL y sepan cómo prevenirlos.

- Validar y filtrar la entrada del usuario de tal forma que los datos sean válidos y no contengan código malicioso.

- Utilizar declaraciones preparadas o consultas parametrizadas ayuda a separar los datos de la consulta SQL, lo que dificulta la inyección de código malicioso.

- Utilizar bibliotecas actualizadas puede ayudar a disminuir la posibilidad de ataques de inyección SQL de manera significativa.

Este enfoque en el diseño y el código se conoce como “el modelo de seguridad a la izquierda”, el cual se centra en incorporar la seguridad desde las primeras etapas del desarrollo de software, antes de que este se distribuya o implemente. Este enfoque proactivo busca identificar y remediar posibles vulnerabilidades de seguridad lo antes posible en el ciclo de vida del desarrollo de software, garantizando así que las aplicaciones y sistemas resultantes estén mejor protegidos contra posibles ataques cibernéticos.

En la siguiente imagen se muestran las etapas del ciclo de vida de acuerdo con el modelo SAMM de OWASP, en ella podemos ver las acciones y herramientas que tenemos a disposición para mitigar los ataques de inyección.

Además de las medidas anteriores, podemos echar mano de las herramientas que existen en el mercado para prevenir y mitigar ataques de inyección, como son:

| Herramienta | Descripción |

|---|---|

| Herramientas de pruebas de penetración (pentest) | Simulan ataques de inyección para identificar vulnerabilidades en las aplicaciones web. |

| Firewalls de aplicaciones web (WAF): | Filtran el tráfico web para bloquear solicitudes maliciosas que podrían contener código de inyección. |

| Security Information and Event Management (SIEM) | El SIEM puede identificar patrones de comportamiento que podrían indicar de forma indirecta un ataque de Inyección SQL |

| Escaneadores de código o Static Code Analysis (SAST): | Analiza el código fuente escrito por desarrolladores para identificar vulnerabilidades de seguridad, errores de codificación y problemas de calidad del código. |

| Software Composition Analysis (SCA): | El SCA analiza los componentes de software de terceros (bibliotecas, frameworks) integrados en una aplicación para identificar vulnerabilidades conocidas y problemas de licencia. |

| Bibliotecas de escape (encoding libraries): | Proporcionan funciones para codificar datos de entrada y evitar su interpretación como código de inyección. |

| Runtime Application Self-Protection (RASP) | RASP se integra dentro de la propia aplicación web para brindar protección directamente a las aplicaciones web en ejecución. |

Es importante tener en cuenta que no existe una única herramienta que pueda prevenir y mitigar todos los ataques de inyección, por lo que se requiere un enfoque de múltiples capas como el planteado en el principio de Defensa en Profundidad (Defense-in-Depth).

Firewalls de aplicaciones web (WAF) para prevenir ataques de Inyección SQL

Los Firewalls de Aplicaciones Web (WAF) juegan un papel importante en la prevención de los ataques de Inyección SQL (SQLi). Estas herramientas de seguridad actúan como una barrera entre los usuarios y las aplicaciones web, monitoreando y filtrando todo el tráfico de entrada y salida.

Además de la detección y bloqueo de ataques, los WAF también ofrecen otras características de seguridad, como la protección contra Cross-Site Scripting (XSS) y otros tipos de ataques a nivel de aplicación.

Es importante tener en cuenta que ningún WAF es perfecto. Los atacantes pueden desarrollar nuevas técnicas para evadir los WAF o realizar ataques desde dentro de la organización.

¿Cómo hace un WAF para detectar y detener ataques de inyección SQL?

Un WAF utiliza reglas y patrones predefinidos para analizar el tráfico web en busca de posibles ataques de Inyección SQL. Al inspeccionar las solicitudes HTTP/HTTPS, los WAF pueden detectar y bloquear cualquier intento de inyectar código malicioso en las consultas SQL enviadas a la base de datos. Veamos una por una las actividades que realiza para lograrlo:

| Filtrado de entrada | Validación de entrada | El WAF valida la entrada del usuario para asegurarse de que solo contiene caracteres y formatos válidos. |

| Listas negras y blancas | El WAF puede bloquear palabras clave y patrones asociados con ataques SQLi. | |

| Codificación de caracteres | El WAF puede codificar caracteres especiales en la entrada del usuario para evitar que sean interpretados como código SQL. | |

| Detección de anomalías | Análisis de patrones | El WAF puede analizar las solicitudes HTTP para detectar patrones que coincidan con ataques SQLi conocidos. |

| Monitoreo de comportamiento | El WAF puede monitorizar el comportamiento del usuario para detectar actividades sospechosas, como un número elevado de solicitudes de error de base de datos. | |

| Protección de la base de datos | Enmascaramiento de datos | El WAF puede enmascarar datos sensibles en la base de datos para dificultar su acceso por parte de atacantes. |

| Cuentas de usuario con privilegios mínimos | El WAF puede limitar los privilegios de las cuentas de usuario de la base de datos para reducir el impacto de un ataque SQLi exitoso. | |

| Aprendizaje automático | Los WAF modernos pueden usar técnicas de aprendizaje automático para detectar nuevos tipos de ataques SQLi y Reducir los falsos positivos. | |

SIEM para detectar Inyección de SQL

Un SIEM (Security Information and Event Management) puede ser una herramienta útil para detectar ataques de Inyección SQL, pero lo hace de forma indirecta al monitorear actividades atípicas. Esto puede producir tanto falsos positivos como falsos negativos.

Para lograr lo anterior el SIEM analiza registros de diferentes fuentes dentro de una red, como servidores, aplicaciones web, firewalls y dispositivos de red. Al analizar estos registros, el SIEM identifica patrones de comportamiento que podrían indicar un ataque, incluso si no se detecta directamente el código malicioso.

Algunos ejemplos de actividades atípicas que un SIEM puede detectar para inferir que es un ataque de inyección SQL:

- Aumento repentino en el número de solicitudes a la base de datos: Esto podría indicar que un atacante está intentando acceder a la base de datos de forma masiva.

- Fallos de autenticación inusuales: Si un atacante está intentando acceder a la base de datos con credenciales robadas, esto podría generar una gran cantidad de fallos de autenticación.

- Cambios en los patrones de acceso a la base de datos: Si un atacante está modificando datos en la base de datos, esto podría generar cambios inusuales en los patrones de acceso.

- Errores de SQL inusuales: Si un atacante está ejecutando consultas SQL maliciosas, esto podría generar errores de SQL no comunes.

RASP y ataques de Inyección SQL

RASP (Runtime Application Security Protection) puede ser una herramienta eficaz para prevenir ataques de Inyección SQL. A diferencia del WAF (Web Application Firewall), que se enfoca en la protección del perímetro de la aplicación web, RASP funciona dentro de la aplicación en tiempo real para detectar y prevenir ataques en el momento en que se producen. Su gran desventaja es el costo y que puede ser complicado de implementar.

¿Cómo funciona RASP para prevenir ataques de Inyección SQL?

RASP utiliza diversas técnicas para proteger contra la Inyección SQL, como:

- Validación de entrada en tiempo real: RASP intercepta y valida toda la entrada del usuario, incluyendo formularios, parámetros de URL y encabezados HTTP, para garantizar que no contenga código malicioso.

- Monitoreo de la ejecución de código: RASP monitorea la ejecución del código de la aplicación para detectar patrones que podrían indicar un ataque de Inyección SQL.

- Detección de anomalías: RASP utiliza técnicas de aprendizaje automático para detectar comportamientos anómalos en la aplicación, lo que podría indicar un ataque en curso.

- Prevención de inyección: Si RASP detecta un intento de Inyección SQL, puede tomar medidas para prevenir el ataque, como: Limpiar la entrada del usuario o bloquear la solicitud.

Análisis de código estático (SAST) para prevenir ataques de Inyección SQL

Las herramientas de SAST previenen los ataques de Inyección SQL (SQLi) mediante el análisis del código fuente de la aplicación para identificar vulnerabilidades potenciales. Estas herramientas utilizan diversas técnicas para detectar código vulnerable, incluyendo:

| Acción | Definición |

| Análisis de flujo de datos: | Rastrea el flujo de datos de entrada del usuario a través del código fuente. Identifica puntos donde la entrada del usuario se usa sin ser validada o sanitizada. Alerta al desarrollador sobre posibles vulnerabilidades SQLi. |

| Análisis de flujo de control: | Examina cómo se controla el flujo de ejecución de la aplicación. Busca puntos donde la entrada del usuario puede influir en el flujo de control. Detecta vulnerabilidades SQLi que se basan en la manipulación del flujo de control. |

| Búsqueda de patrones: | Busca patrones de código conocidos que son vulnerables a ataques SQLi. Compara el código fuente con una base de datos de patrones de vulnerabilidades conocidas. Advierte al desarrollador sobre posibles coincidencias. |

| Análisis de dependencias: | Examina las dependencias de terceros utilizadas en la aplicación. Busca vulnerabilidades SQLi en las dependencias conocidas. Recomienda alternativas seguras o actualizaciones. |

| Pruebas de código unitario: | Integra pruebas de código unitario para validar la entrada del usuario. Verifica que la entrada del usuario se sanitice antes de ser utilizada en consultas SQL. Detecta errores de codificación que pueden conducir a ataques SQLi. |

Las herramientas SAST pueden ser una herramienta eficaz para prevenir ataques SQLi. Sin embargo, es importante tener en cuenta que no son perfectas. Algunas vulnerabilidades pueden no ser detectadas por las herramientas SAST, y los resultados del análisis deben ser revisados por un desarrollador con experiencia en seguridad, aquí es donde entra el análisis de PENTEST.

Análisis de código dinámico

Estas herramientas analizan el código de la aplicación mientras se ejecuta, lo que les permite detectar vulnerabilidades que podrían ser explotadas por un atacante. Al igual que el análisis de código estático las desventajas de esta herramienta son los falsos positivos y al igual que el RASP, las herramientas de código dinámico son más costosas y complicadas de implementar.

Algunas de las técnicas que utilizan estas herramientas para detectar la inyección de código son:

- Monitoreo de la entrada del usuario: Las herramientas de análisis dinámico de código pueden monitorizar la entrada del usuario para detectar código malicioso que podría ser inyectado en la aplicación.

- Seguimiento de las llamadas a la API: Estas herramientas pueden seguir las llamadas a la API para detectar si se están realizando llamadas no autorizadas o si se están utilizando parámetros incorrectos.

- Análisis del flujo de datos: Las herramientas de análisis dinámico de código pueden analizar el flujo de datos dentro de la aplicación para detectar si el código malicioso está siendo propagado a otras partes de la aplicación.

Beneficios de las herramientas de análisis dinámico de código:

- Detección en tiempo real: Las herramientas de análisis dinámico de código pueden detectar vulnerabilidades en tiempo real, lo que permite corregirlas antes de que sean explotadas por un atacante.

- Detección de vulnerabilidades difíciles de encontrar: Estas herramientas pueden detectar vulnerabilidades que son difíciles de encontrar mediante análisis estático, como las vulnerabilidades de tipo “race condition”.

- Mejora de la seguridad general: El uso de herramientas de análisis dinámico de código puede mejorar la seguridad general de la aplicación al detectar y corregir vulnerabilidades que podrían ser explotadas por un atacante.

Pentest para detectar vulnerabilidades de Inyección SQL

El pentest (prueba de penetración) se convierte en una herramienta clave para identificar y detectar las vulnerabilidades relacionadas con inyección SQL.

Durante una prueba de penetración, los expertos en seguridad simulan los ataques de inyección SQL para evaluar la resiliencia de una aplicación o sistema frente a ellos. Estos expertos utilizan técnicas especializadas para manipular las consultas SQL enviadas a la base de datos subyacente. El objetivo es verificar si la aplicación es susceptible a la inyección de código malicioso y si puede ser utilizada para obtener información confidencial o manipular los datos almacenados.

Además, un pentest no se limita a la identificación de vulnerabilidades, sino que también realiza una evaluación integral del impacto potencial de estas vulnerabilidades, proporcionando recomendaciones concretas para su mitigación. Esta perspectiva global es fundamental para comprender el alcance y la gravedad de las posibles amenazas y permite la adopción de medidas correctivas efectivas.

La visión experta aportada por los pentesters es otro punto destacado. Su experiencia y conocimiento especializado les capacita para identificar vulnerabilidades que podrían ser difíciles de detectar con herramientas automatizadas. Esta capacidad para ir más allá de lo evidente es fundamental en la creación de sistemas resistentes y seguros.

Los pentesters utilizan diversas técnicas para detectar vulnerabilidades de Inyección SQL, como:

- Pruebas de inyección de código: Los pentesters inyectan código malicioso en la aplicación web a través de diferentes vectores de entrada, como formularios, parámetros de URL y encabezados HTTP. El objetivo es observar si la aplicación es vulnerable a la Inyección SQL y cómo se comporta ante este tipo de ataques.

- Análisis de código fuente: Los pentesters revisan el código fuente de la aplicación para identificar patrones y estructuras de código que podrían indicar vulnerabilidades de Inyección SQL.

- Escaneo de vulnerabilidades: Se pueden utilizar herramientas automatizadas de escaneo de vulnerabilidades para identificar patrones comunes de Inyección SQL en la aplicación web.

- Revisión de configuraciones: Los pentesters revisan las configuraciones de la aplicación web, como la configuración de la base de datos y las bibliotecas utilizadas, para identificar posibles vulnerabilidades.

Algunas herramientas gratuitas para realizar Pentest:

Verizon recomienda en su página una aplicación gratuita para buscar posibles vulnerabilidades de inyección SQL. Esta aplicación es parte del Proyecto de Seguridad de Aplicaciones Web Abiertas (Open Web Application Security Project, OWASP): https://pentest-tools.com/website-vulnerability-scanning/sql-injection-scanner-online

Finalmente cabe señalar que para garantizar una ciberseguridad sólida, es fundamental comprender que no existe una solución única que pueda abarcar todas las posibles amenazas y vulnerabilidades. Es necesario contar con un enfoque integral que combine varias herramientas y estrategias. Esto implica utilizar firewalls, sistemas de detección de intrusiones, antivirus, cifrado de datos, autenticación de dos factores y capacitación constante del personal. Además, es importante contar con auditorías periódicas y pruebas de penetración para evaluar la efectividad de las medidas implementadas y detectar posibles brechas.

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025