Los ataques DDoS buscan colapsar un sitio web, servidor o red inundándolo con un tráfico artificial y abrumador, proveniente de múltiples fuentes distribuidas. Estos ataques pretenden saturar los recursos de un sistema hasta sacarlo de línea, estrangulando la disponibilidad de servicios críticos y causando daños operativos significativos. De acuerdo con el Informe de Inteligencia de Amenazas de Kaspersky, en el cuarto trimestre de 2020, se observó un aumento del 10% en ataques DDoS en comparación con el mismo periodo de 2019, lo que resalta la relevancia creciente de esta problemática.

Las estadísticas no mienten: según Akamai, en 2023, la frecuencia de los ataques DDoS aumentó un 25%, con una duración promedio de 10 horas. Las industrias más afectadas fueron servicios financieros, comercio electrónico y medios de comunicación.

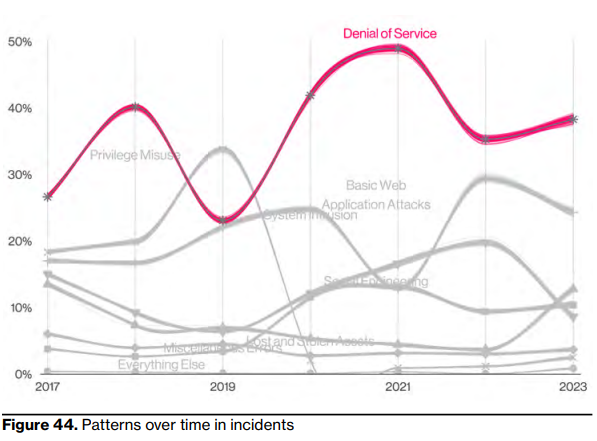

“Los ataques de denegación de servicio siguen siendo omnipresentes y se ha mantenido en la cima lugar de incidentes desde hace varios años”

Fuente de Gráfica y Cita: Verizon. (2023). 2023 Data Breach Investigations Report. Verizon Business.

Tipos de ataques DDoS/DoS

Si bien los ataques DDoS y DoS (Denial of Service) comparten el objetivo de inhabilitar un servicio o sistema, se diferencian en su alcance y complejidad.

- DoS: Ataque originado desde un solo punto, generalmente aprovechando una vulnerabilidad específica del sistema objetivo.

- DDoS: Ataque distribuido que involucra múltiples fuentes de tráfico malicioso, lo que lo hace más difícil de detectar y mitigar.

Por otro lado podemos dividir los tipos de ataque segun la strategia utilizada por los hackers como son:

- Ataques a la capa de aplicación.

- Ataques de protocolo.

- Ataques volumétricos.

Los tres enfoques se basan en diferentes técnicas, pero un pirata informático experto puede emplear las tres estrategias para abrumar a un solo objetivo.

Ataques de protocolo (o ataques de capa de red)

Los ataques DDoS de protocolo explotan las debilidades en los protocolos o procedimientos que rigen las comunicaciones de Internet. Mientras que un DDoS a nivel de aplicación se dirige a una aplicación específica, el objetivo de un ataque de protocolo es ralentizar toda la red.

Los dos tipos más comunes de ataques DDoS basados en protocolos son:

- Inundaciones SYN: este ataque explota el procedimiento de protocolo de enlace TCP. Un atacante envía solicitudes TCP con direcciones IP falsas al objetivo. El sistema de destino responde y espera a que el remitente confirme el protocolo de enlace. Como el atacante nunca envía la respuesta para completar el protocolo de enlace, los procesos incompletos se acumulan y finalmente bloquean el servidor.

- Smurf DDoS: un hacker utiliza malware para crear un paquete de red adjunto a una dirección IP falsa (spoofing). El paquete contiene un mensaje de ping ICMP que solicita a la red que envíe una respuesta. El hacker vuelve a enviar las respuestas (ecos) a la dirección IP de la red, creando un bucle infinito que finalmente bloquea el sistema.

Los expertos en ciberseguridad miden los ataques de protocolo en paquetes por segundo (PPS) o bits por segundo (BPS). La razón principal por la que el protocolo DDoS está tan extendido es que estos ataques pueden eludir fácilmente los firewalls mal configurados.

Ataques volumétricos

Un ataque DDoS basado en volumen consume el ancho de banda disponible de un objetivo con solicitudes de datos falsas y crea congestión en la red. El tráfico del atacante impide que los usuarios legítimos accedan a los servicios, evitando que el tráfico fluya hacia adentro o hacia afuera.

Los tipos más comunes de ataques DDoS volumétricos son:

- Inundaciones UDP: estos ataques permiten que un hacker sature los puertos del host de destino con paquetes IP que contienen el protocolo UDP sin estado.

- Amplificación de DNS: este ataque redirige grandes cantidades de solicitudes de DNS a la dirección IP del objetivo.

- Inundación de ICMP: esta estrategia utiliza solicitudes de error falso de ICMP para sobrecargar el ancho de banda de la red.

Todos los ataques volumétricos se basan en botnets. Los piratas informáticos utilizan ejércitos de dispositivos infectados con malware para provocar picos de tráfico y utilizar todo el ancho de banda disponible. Los ataques volumétricos son el tipo más común de DDoS.

KPIs relacionados

Para combatir eficazmente los ataques DDoS, es fundamental contar con indicadores clave de rendimiento (KPIs) que te permitan evaluar tu nivel de exposición y la efectividad de tus medidas de seguridad. Entre los KPIs más relevantes encontramos:

- Tiempo medio de respuesta (TTM): Mide la rapidez con la que tu sistema responde a las solicitudes legítimas durante un ataque.

- Tasa de paquetes perdidos: Indica el porcentaje de datos que no llegan a su destino debido a la congestión provocada por el ataque.

- Disponibilidad del servicio: Refleja el tiempo durante el cual tu sitio web o servidor permanece accesible a los usuarios.

- Capacidad de ancho de banda: Monitorea la cantidad de tráfico que tu sistema puede manejar antes de colapsar.

Heramientas contra Ataques DDoS

Afortunadamente, existe una amplia gama de herramientas y servicios diseñados específicamente para combatir los ataques DDoS.

Herramientas como Arbor Networks, Akamai Prolexic, Cloudflare y F5 Networks ofrecen soluciones robustas, brindando servicios de mitigación mediante el uso de redes de entrega de contenido (CDN), sistemas de detección basados en inteligencia artificial y defensas contra ataques a la capa de aplicación.

Entre las soluciones más populares se encuentran:

- Sistemas de detección y mitigación de ataques DDoS: Identifican y bloquean el tráfico malicioso en tiempo real.

- Servicios de balanceo de carga: Distribuyen el tráfico entrante entre múltiples servidores, reduciendo la carga sobre un solo punto.

- Redes de entrega de contenido (CDN): Replican tu contenido en servidores distribuidos geográficamente, minimizando el impacto de los ataques.

- Servicios de ISP: También existen servicios a nivel backbone del ISP como el servicio de Clean Pipes de Alestra que mitiga los ataques desde la red del proveedor de Internet (ISP) antes de llegar al enlace de Internet del cliente.

Limitaciones de Firewalls perimetrales para ataques DDoS

Los firewalls perimetrales se han utilizado tradicionalmente como la primera línea de defensa en la protección de las redes de datos contra accesos no autorizados y amenazas externas. Si bien son fundamentales para asegurar los límites de una red, poseen limitaciones intrínsecas frente a los ataques de denegación de servicio distribuido (DDoS), en particular cuando se trata de volumetría y sofisticación.

Esta limitante para soportar grandes ataques volumétricos de DDoS tambien existe en los equipos de SDWAN.

Capacidad de Ancho de Banda

Un punto crítico a considerar es la capacidad de ancho de banda que un firewall perimetral puede gestionar. Los ataques DDoS, notablemente aquellos de tipo volumétrico, están diseñados para saturar la red con un flujo masivo de datos, a menudo excediendo los límites de ancho de banda que un firewall está equipado para manejar. Muchos firewalls tradicionales están preparados para inspeccionar un flujo moderado de tráfico, pero no están optimizados para el volumen abrumador embates que un ataque DDoS puede presentar. Esto puede resultar en una degradación significativa del rendimiento y eventualmente en el agotamiento de los recursos disponibles, llevando a un fallo en la capacidad de procesamiento del dispositivo.

Necesidad de Módulos o Licencias Adicionales

Para manejar ataques DDoS más grandes y sofisticados, los firewalls a menudo necesitan módulos o licencias adicionales. Estos complementos están diseñados para extender las capacidades básicas, permitiendo una mejor gestión del tráfico y aumentando la resistencia contra volúmenes de datos elevados y ataques complejos. Sin embargo, estas adiciones representan no solo un coste económico adicional, sino también una complejidad incremental en la configuración y mantenimiento de la seguridad perimetral.

Sin embargo, estas licencias aportan una mayor protección ademas de aumentar la capacidad del Firewall. Los módulos o licencias adicionales para la protección DDoS en firewalls perimetrales suelen incluir:

- Detección avanzada de ataques: Permite identificar patrones de tráfico malicioso más complejos y sutiles.

- Mitigación automatizada: Bloquea automáticamente las fuentes de tráfico malicioso y redirige el tráfico legítimo.

- Escalabilidad: Permite aumentar la capacidad de procesamiento del firewall para manejar ataques de mayor volumen.

- Análisis de tráfico: Brinda información detallada sobre el origen y la naturaleza del ataque DDoS.

Efecto del nivel de utilización de los firewalls para bloquear ataques DDoS

Esimportante recordar que, la capacidad de los firewalls para bloquear ataques DDoS se ve afectada por su nivel de utilización. Por ejemplo, si bien las hojas de datos de Fortinet indican un tamaño de ataque DDoS que el equipo puede soportar, este valor se basa en un escenario ideal donde el firewall no está operando al máximo de su capacidad.

En la práctica, cuando el firewall está procesando un volumen de tráfico elevado, su capacidad para procesar y analizar paquetes maliciosos se reduce, lo que puede afectar su capacidad para mitigar ataques DDoS de gran tamaño.

Factores que influyen en el impacto del nivel de utilización:

- Procesamiento de tráfico: El firewall debe procesar y analizar todo el tráfico que ingresa y sale de la red, lo que consume recursos de CPU y memoria.

- Inspección profunda de paquetes (DPI): Si el firewall está configurado para realizar DPI, esto implica un procesamiento adicional que puede afectar su rendimiento.

- Funciones de seguridad adicionales: Si el firewall está habilitado con funciones de seguridad adicionales como IPS, antivirus y filtrado de contenido web, esto también consume recursos adicionales.

Recomendaciones para optimizar la capacidad DDoS:

- Monitorear el uso del firewall: Es importante monitorear el uso del firewall para identificar cuellos de botella y asegurarse de que no esté operando al máximo de su capacidad.

- Ajustar la configuración de DPI: Si la DPI no es esencial para su entorno, considere deshabilitarla o ajustarla a un nivel de inspección menos granular.

- Priorizar funciones de seguridad: Determine cuáles son las funciones de seguridad más importantes para su entorno y priorice su configuración en consecuencia.

- Considerar firewalls de mayor capacidad: Si necesita proteger su red contra ataques DDoS de gran tamaño, es posible que deba considerar invertir en un firewall con mayor capacidad de procesamiento.

Degradación del rendimiento de un firewall debido a alta utilización

Cuando se dice que un firewall está operando con degradación debido a una alta utilización, significa que su capacidad para procesar y analizar el tráfico de red se ve afectada negativamente por el volumen de datos que está manejando. Esto puede ocasionar diversos problemas, como:

1. Aumento de la latencia: La latencia es el tiempo que tarda un paquete de datos en viajar desde su origen hasta su destino. Cuando el firewall está sobrecargado, puede tardar más tiempo en procesar los paquetes, lo que provoca un aumento de la latencia. Esto puede afectar la experiencia del usuario al navegar por internet, usar aplicaciones en línea o realizar llamadas VoIP.

2. Pérdida de paquetes: Si el firewall no puede procesar todos los paquetes de datos a tiempo, algunos de ellos pueden ser descartados, lo que se conoce como pérdida de paquetes. La pérdida de paquetes puede provocar que las páginas web se carguen incompletas, que las descargas se interrumpan o que las llamadas VoIP se corten.

3. Disminución de la capacidad de detección de amenazas: Cuando el firewall está sobrecargado, puede tener menos recursos disponibles para analizar el tráfico en busca de amenazas cibernéticas, como malware, virus o ataques DDoS. Esto puede aumentar el riesgo de que las amenazas pasen desapercibidas y comprometan la seguridad de la red.

4. Falla del firewall: En casos extremos, si el firewall está completamente sobrecargado, puede llegar a fallar por completo, lo que dejaría la red sin protección.

Factores que contribuyen a la degradación:

- Procesamiento de tráfico: El firewall debe procesar y analizar todo el tráfico que ingresa y sale de la red, lo que consume recursos de CPU y memoria.

- Inspección profunda de paquetes (DPI): Si el firewall está configurado para realizar DPI, esto implica un procesamiento adicional que puede afectar su rendimiento.

- Funciones de seguridad adicionales: Si el firewall está habilitado con funciones de seguridad adicionales como IPS, antivirus y filtrado de contenido web, esto también consume recursos adicionales.

Como podemos ver, mitigar ataques DoS/DDoS es un proceso continuo y adaptativo. Las estrategias defensivas deben evolucionar al ritmo de las tácticas ofensivas. Resulta crucial entender la naturaleza de estos asaltos no solo desde una perspectiva técnica, sino también considerar su impacto en la continuidad del negocio.

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025