Cuando hablamos de campañas de concientización en ciberseguridad nos enfocamos en el phishing debido a que estos ataques son cada vez más comunes y sofisticados. Estos ataques, ingeniosamente diseñados para engañar a los empleados y obtener acceso ilegítimo a información sensible, ponen de manifiesto la importancia crítica de la concientización en ciberseguridad. La clave para combatir esta amenaza va más allá de la implementación de tecnologías avanzadas, sino que también requiere la educación continua y el entrenamiento riguroso de todos los usuarios de la red.

Ahora bien, las campañas de concientización en ciberseguridad buscan prevenir una amplia gama de ataques maliciosos, cada uno con sus propias tácticas y objetivos. Entre estos, destacan:

- Malware: engloba distintos tipos de software malicioso diseñado para dañar o realizar acciones no autorizadas en un sistema informático.

- Phishing: busca engañar a los usuarios para que revelen información personal o de la empresa, como contraseñas o números de tarjeta de crédito, a través de correos electrónicos o sitios web falsificados.

- Ataques de “man-in-the-middle” (MITM): implican la intercepción de la comunicación entre dos partes para robar o manipular los datos transferidos.

Estos ataques representan una parte significativa de las amenazas en el ciberespacio, y las campañas de concientización buscan equipar a los usuarios con el conocimiento y las herramientas necesarias para identificar y protegerse de tales riesgos.

Concientización en ciberseguridad

La concientización sobre ciberseguridad involucra educar a los individuos acerca de las amenazas informáticas y enseñarles cómo reconocer y responder adecuadamente ante ellas. Esta educación no se limita a una única sesión de entrenamiento; es un proceso continuo que debe adaptarse a las nuevas amenazas que constantemente emergen.

En este tipo de campañas es posible cuantificar su eficacia observando ciertos Indicadores Clave de Rendimiento (KPIs). Estos son:

- Tasa de clics en simulaciones de phishing: Medición de la cantidad de veces que los usuarios hacen clic en enlaces de correos ficticios diseñados para evaluar su susceptibilidad al phishing.

- Tasa de reporte de correos sospechosos: Proporción de incidentes sospechosos reportados por los usuarios en relación con el número total de tests o alertas emitidas.

- Número de incidentes de seguridad reportados antes y después de la formación: Compara la frecuencia de incidentes de seguridad reportados antes y después de implementar la formación en conciencia de ciberseguridad.

- Tiempo de respuesta ante incidentes simulados: Mide la rapidez con la que los usuarios reaccionan frente a amenazas ficticias, un indicador de su nivel de preparación.

- Resultados de las evaluaciones de ciberseguridad: Evaluaciones periódicas que miden el conocimiento y la comprensión que tienen los usuarios acerca de las mejores prácticas de ciberseguridad.

- Nivel de retención de conocimiento tras la capacitación: Grado en el cual los empleados retienen y aplican el conocimiento de ciberseguridad a lo largo del tiempo luego de las sesiones de formación.

Estos KPIs sirven para evaluar de forma continua la efectividad de las campañas de concienciación y permiten ajustar estrategias para mejorar la seguridad de la información dentro de la organización. Es importante realizar un seguimiento preciso de estos indicadores, ya que proporcionan datos tangibles sobre el comportamiento de los usuarios frente a las amenazas cibernéticas y la eficacia de las iniciativas de concienciación desplegadas.

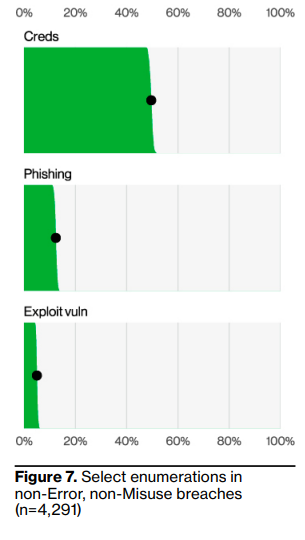

“El 74% de todas las infracciones incluyen la

elemento humano, con personas

estar involucrado ya sea por error,

Uso indebido de privilegios, uso de bienes robados.

El 83% de las infracciones involucradas Externa

actores y la principal motivación para

Los ataques siguen siendo abrumadoramente

impulsado financieramente, en el 95% de las infracciones.

Las tres formas principales en que

Los atacantes acceden a una organización.

son credenciales robadas, phishing y

explotación de vulnerabilidades.”

Fuente: Verizon. (2023). 2023 Data Breach Investigations Report. Verizon Business.

Ejemplo práctico

La siguiente campaña tiene como objetivo el incrementar la capacidad de los empleados para identificar intentos de phishing, reduciendo así el riesgo de comprometer la información crítica de la organización.

Descripción de la campaña:

Fase 1: Educación y formación

- Email Inicial de Sensibilización: Se envía un correo electrónico a todos los empleados describiendo el propósito de la campaña, enfatizando la importancia de su participación activa para la seguridad de la información.

- Módulos de Aprendizaje en Línea: Se proveen recursos educativos que cubren los indicadores de correos phishing, como urgencia injustificada, errores gramaticales, y enlaces sospechosos.

Fase 2: Simulación de ataque phishing

- Se diseñan y envían correos electrónicos de prueba que simulan tácticas de phishing, incorporando variaciones para abordar diferentes técnicas (por ejemplo, solicitud de información personal, enlaces a sitios web falsificados).

- Estos correos incluyen indicadores sutiles que deben ser reconocidos por los empleados para identificarlos como fraudulentos.

Fase 3: Análisis y retroalimentación

- Evaluación de Resultados: Se mide la tasa de clics en los enlaces y las respuestas a los correos de phishing simulados. También se recogen datos sobre los reportes de intentos de phishing realizados por los usuarios.

- Sesión de Retroalimentación: Se realiza una sesión informativa para discutir los resultados de la simulación, destacando ejemplos específicos y proporcionando consejos de mejora.

Fase 4: Refuerzo continuo y evaluación periódica

- Se implementan recordatorios periódicos y material de refuerzo educativo para mantener alta la conciencia sobre estas amenazas.

- Se realizan simulaciones de phishing de manera regular para evaluar la mejora continua y ajustar la capacitación según sea necesario.

Herramientas y recursos necesarios:

- Plataforma de aprendizaje en línea para albergar los módulos educativos.

- Software de simulación de phishing para crear y monitorear los correos falsos de manera segura.

- Sistema de reporte para que los empleados puedan notificar correos sospechosos.

Consideraciones clave:

- Personalización: Ajustar los escenarios de simulación para reflejar situaciones creíbles dentro del contexto de la organización.

- Inclusividad: Asegurarse de que el contenido educativo sea accesible y comprensible para todos los niveles de habilidad tecnológica.

- Seguridad y Ética: Manejar las simulaciones de phishing y los datos recopilados con alta consideración de la privacidad y la ética profesional.

Este enfoque sistemático y multifacético no solo mejora la capacidad de los empleados para reconocer intentos de phishing, sino que también fomenta una cultura de conciencia en ciberseguridad, fortaleciendo las defensas humanas de la organización contra amenazas cibernéticas complejas.

Herramientas de simulación y concientización en ciberseguridad

Las herramientas de simulación y concientización en ciberseguridad pueden ayudar a:

- Identificar las vulnerabilidades de seguridad: Las herramientas de simulación pueden crear escenarios de ataques cibernéticos realistas para evaluar cómo responderían los empleados y los sistemas. Esto puede ayudar a identificar las áreas donde la organización necesita mejorar su postura de seguridad.

- Capacitar a los empleados: Las herramientas de concientización pueden ayudar a educar a los empleados sobre las amenazas cibernéticas comunes y cómo evitarlas. Esto puede reducir el riesgo de que los empleados sean víctimas de ataques de phishing, ingeniería social y otras amenazas.

- Cumplir con las regulaciones: Muchas regulaciones de cumplimiento, como PCI DSS y HIPAA, requieren que las organizaciones capaciten a sus empleados sobre seguridad cibernética. Las herramientas de simulación y concientización pueden ayudar a las organizaciones a cumplir con estos requisitos.

Como mencionamos anteriormente, las herramientas de concientización no solo se enfocan a los ataques de phishing, sino que existen diferentes tipos de herramientas de simulación y concientización en ciberseguridad, que incluyen:

- Simuladores de phishing: Estas herramientas envían correos electrónicos de phishing realistas a los empleados para ver si hacen clic en enlaces o adjuntos maliciosos.

- Simuladores de malware: Estas herramientas descargan malware falso en las computadoras de los empleados para ver si pueden detectarlo y eliminarlo.

- Juegos de concientización sobre seguridad cibernética: Estos juegos pueden enseñar a los empleados sobre las amenazas cibernéticas de una manera divertida e interactiva.

- Cursos de capacitación en línea: Estos cursos pueden cubrir una amplia gama de temas de seguridad cibernética, como la creación de contraseñas seguras y utilización de calculadoras de tiempo de hackeo de contraseñas, identificación de ataques de phishing y la protección de datos confidenciales.

Como elegir la herramienta de concientización adecuada

La mejor herramienta de simulación y concientización en ciberseguridad dependerá de sus necesidades y presupuesto específicos. Algunos factores a considerar al elegir una herramienta incluyen:

1. Las necesidades específicas de tu organización:

- Tamaño y complejidad de la organización: Las organizaciones más grandes y complejas pueden necesitar una herramienta más robusta que las organizaciones más pequeñas.

- Presupuesto: Las herramientas de concientización en ciberseguridad pueden variar en precio desde gratuitas hasta miles de dólares.

- Nivel de conocimiento de los empleados: Si tus empleados tienen poca experiencia en ciberseguridad, necesitarás una herramienta que ofrezca capacitación básica. Si tus empleados tienen más conocimientos, puedes elegir una herramienta que ofrezca funciones más avanzadas.

- Industria y regulaciones: Algunas industrias, como la salud y las finanzas, tienen requisitos de cumplimiento específicos que tu herramienta de concientización en ciberseguridad debe cumplir.

2. Las características de la herramienta:

- Tipos de capacitación: La herramienta debe ofrecer una variedad de tipos de capacitación, como cursos en línea, módulos interactivos y campañas de concientización.

- Contenidos actualizados: La herramienta debe tener contenido actualizado que refleje las últimas amenazas y tácticas cibernéticas.

- Opciones de personalización: La herramienta debe permitirte personalizar la capacitación para que se adapte a las necesidades específicas de tu organización.

- Funciones de informes: La herramienta debe generar informes que te ayuden a realizar un seguimiento del progreso de la capacitación y medir su efectividad.

- Soporte técnico: El proveedor debe ofrecer un buen soporte técnico en caso de que tengas problemas con la herramienta.

3. La reputación del proveedor:

- Investiga la reputación del proveedor: Antes de elegir una herramienta, investiga la reputación del proveedor y lee las opiniones de otros clientes.

- Asegúrate de que el proveedor tenga experiencia en tu industria: El proveedor debe tener experiencia en tu industria y comprender las amenazas y los riesgos específicos que enfrenta tu organización.

4. La facilidad de uso:

- La herramienta debe ser fácil de usar tanto para los administradores como para los empleados.

- La interfaz debe ser intuitiva y fácil de navegar.

- La capacitación debe ser atractiva y fácil de entender.

5. La integración con otras herramientas:

- La herramienta debe integrarse con otras herramientas de seguridad que ya estés utilizando.

- Esto te ayudará a tener una visión completa de tu postura de seguridad cibernética.

La implementación de una herramienta avanzada de ciberseguridad, no es suficiente por sí sola. Es imprescindible complementar la tecnología con una rigurosa formación y concienciación sobre seguridad. Este enfoque holístico abarca no sólo las soluciones tecnológicas, sino también el fortalecimiento del elemento humano.

Estrategias efectivas para mejorar la concientización sobre el phishing

- Simulaciones de Ataques de Phishing: Una de las maneras más efectivas de preparar a los usuarios contra los ataques de phishing es mediante la realización de simulaciones. Estos ejercicios prácticos exponen a los empleados a escenarios realistas, permitiéndoles aprender en un entorno controlado cómo identificar y responder a intentos de phishing.

- Programas de Formación Continua: La educación en ciberseguridad debe ser entendida como un proceso continuo. Los programas de formación deben actualizarse y presentarse regularmente para mantener al personal informado sobre las últimas tácticas de phishing y cómo evitarlas.

- Comunicación Clara y Directa: Los procedimientos y políticas de seguridad deben comunicarse de manera clara y accesible. Es crucial que todos los miembros de la organización entiendan su rol en la protección de los activos digitales y sepán exactamente cómo actuar en caso de detectar un intento de phishing.

- Utilizar Ejemplos Reales: Incorporar ejemplos de intentos de phishing recientes en la formación incrementa la relevancia y ayuda a los empleados a visualizar mejor las amenazas.

- Promover Una Cultura de Seguridad: La conciencia sobre seguridad debe ser parte de la cultura organizacional. Reconocer y recompensar las prácticas de seguridad positivas puede motivar a los empleados a tomar en serio su papel en la protección de la empresa.

Para combatir eficazmente estos ataques, se emplean diversas herramientas y plataformas tecnológicas diseñadas tanto para simular ataques de phishing (con el objetivo de entrenar y concientizar al personal) como para detectar y responder ante intentos reales de phishing. La implementación de estas herramientas debe ser considerada como parte integral de una estrategia de seguridad informática robusta. A continuación, se detallan algunas de ellas, incluyendo plataformas de concientización como KnowBe4.

Algunas herramientas de simulación y concientización

Las herramientas de concientización proveen una instrucción vital, permitiendo a los usuarios identificar y reaccionar ante amenazas cibernéticas de manera efectiva. A continuación, evaluaremos las especificidades, ventajas y limitaciones de opciones clave en el mercado: KnowBe4, PhishMe (CoFense) y Gophish, destacando cómo cada una se alinea con estrategias integrales de seguridad informática.

1. KnowBe4

Es una plataforma integral de formación en seguridad que permite a las organizaciones simular ataques de phishing para evaluar la respuesta de los empleados ante intentos de phishing. Sus características incluyen la creación de campañas de phishing personalizadas, educación interactiva y mediciones de los progresos en concientización de los usuarios.

Ventajas:

- Amplia biblioteca de plantillas de phishing: KnowBe4 ofrece una de las bibliotecas más grandes de plantillas de phishing preconfiguradas, que cubren una amplia gama de amenazas comunes.

- Fácil de usar: La plataforma es fácil de usar tanto para administradores como para empleados.

- Opciones de personalización: Permite personalizar las plantillas de phishing y los cursos de capacitación para que se adapten a las necesidades específicas de la organización.

- Funciones de informes sólidos: Ofrece informes detallados sobre el progreso de la capacitación y el programa de simulación.

- Precio competitivo: Ofrece una variedad de planes de precios para adaptarse a diferentes presupuestos.

Desventajas:

- Falta de algunas funciones avanzadas: Algunas funciones avanzadas, como la automatización de campañas y la integración con otras herramientas de seguridad, no están disponibles en todos los planes.

- Dependencia de plantillas: La efectividad de la herramienta depende en gran medida de la calidad de las plantillas de phishing que se utilicen.

- Falta de soporte para varios idiomas: La plataforma no está disponible en varios idiomas, lo que puede limitar su utilidad para organizaciones con empleados que hablan diferentes idiomas.

2. PhishMe (CoFense)

PhishMe ofrece simulaciones de ataques de phishing que imitan métodos utilizados por los atacantes en la vida real. El objetivo es familiarizar a los usuarios con las tácticas de phishing, enseñándoles a reconocer y responder de manera adecuada a estos intentos[2].

Ventajas:

- Enfoque en la ingeniería social: PhishMe se especializa en la capacitación sobre ingeniería social, lo que la convierte en una buena opción para las organizaciones que desean protegerse contra este tipo de ataques.

- Funciones de inteligencia de amenazas: La plataforma integra inteligencia de amenazas de fuentes externas para ayudar a identificar y priorizar las amenazas cibernéticas.

- Capacitación personalizada: Ofrece capacitación personalizada basada en las necesidades y el comportamiento de cada empleado.

- Soporte para varios idiomas: La plataforma está disponible en varios idiomas, lo que la hace útil para organizaciones con empleados que hablan diferentes idiomas.

Desventajas:

- Costo elevado: PhishMe es una de las herramientas de concientización en ciberseguridad más caras del mercado.

- Complejidad de la implementación: La implementación de la plataforma puede ser compleja y requerir experiencia técnica.

- Falta de algunas funciones básicas: Algunas funciones básicas, como la biblioteca de plantillas de phishing, no están disponibles en todos los planes.

3. Gophish

Gophish es una herramienta de código abierto que permite a los administradores de seguridad crear y enviar correos electrónicos de phishing simulados y luego rastrear si los usuarios interactúan con ellos. Esto ofrece una visión práctica sobre cómo los usuarios responden a los intentos de phishing y es una herramienta útil para entrenamiento y concientización[3].

Ventajas:

- Solución de código abierto: Gophish es una herramienta de código abierto, lo que la convierte en una opción gratuita y personalizable.

- Fácil de instalar: La herramienta es fácil de instalar y configurar.

- Amplia comunidad de usuarios: Gophish tiene una gran comunidad de usuarios que pueden brindar soporte y recursos.

- Flexible y personalizable: La herramienta es flexible y personalizable, lo que permite adaptarla a las necesidades específicas de la organización.

Desventajas:

- Requiere experiencia técnica: La instalación y configuración de la herramienta requieren experiencia técnica.

- Falta de soporte comercial: No hay soporte comercial disponible para Gophish, lo que significa que los usuarios deben resolver los problemas por su cuenta.

- Menos funciones que las herramientas comerciales: Gophish no tiene tantas funciones como las herramientas comerciales de concientización en ciberseguridad.

Herramientas de Detección y Respuesta

4. Proofpoint

Proofpoint es una solución orientada a la protección del correo electrónico, detección de amenazas y respuesta. Utiliza técnicas avanzadas de análisis para identificar correos electrónicos de phishing y otros tipos de amenazas basadas en el correo electrónico. La plataforma se actualiza constantemente para detectar nuevas tácticas de ataque[4].

Ventajas:

- Amplia gama de soluciones: Proofpoint ofrece una amplia gama de soluciones de concientización en ciberseguridad, que incluyen capacitación, simulaciones y pruebas de phishing.

- Integración con otras soluciones de Proofpoint: La plataforma se integra con otras soluciones de Proofpoint, como la protección contra correo electrónico y la seguridad web, para brindar una vista completa del panorama de amenazas cibernéticas.

- Funciones de informes avanzadas: Ofrece informes detallados sobre el progreso de la capacitación y el programa de simulación.

- Soporte global: Proofpoint tiene una presencia global y ofrece soporte en varios idiomas.

Desventajas:

- Costo elevado: Proofpoint es una de las herramientas de concientización en ciberseguridad más caras del mercado.

- Complejidad de la implementación: La implementación de la plataforma puede ser compleja y requerir experiencia técnica.

- Falta de algunas funciones básicas: Algunas funciones básicas, como la biblioteca de plantillas de phishing, no están disponibles en todos los planes.

5. Mimecast

Mimecast proporciona una amplia gama de servicios de seguridad del correo electrónico, incluyendo la defensa contra ataques de phishing. Utiliza técnicas de detección sofisticadas, como análisis de intención y revisión de URL en tiempo real, para proteger a los usuarios de correos maliciosos[5].

Ventajas:

- Enfoque en la conciencia del usuario final: Mimecast se centra en la conciencia del usuario final, lo que la convierte en una buena opción para las organizaciones que desean educar a sus empleados sobre las amenazas cibernéticas.

- Funciones de respuesta a incidentes: La plataforma incluye funciones de respuesta a incidentes que pueden ayudar a las organizaciones a contener y remediar los ataques cibernéticos.

- Fácil de usar: La plataforma es fácil de usar tanto para administradores como para empleados.

- Precio competitivo: Ofrece una variedad de planes de precios para adaptarse a diferentes presupuestos.

Desventajas:

- Falta de algunas funciones avanzadas: Algunas funciones avanzadas, como la automatización de campañas y la integración con otras herramientas de seguridad, no están disponibles en todos los planes.

- Menos funciones de simulación que otras herramientas: Mimecast no tiene tantas funciones de simulación como otras herramientas de concientización en ciberseguridad.

- Soporte limitado para varios idiomas: La plataforma no está disponible en tantos idiomas como otras herramientas de concientización en ciberseguridad.

Conclusión

Por más sofisticadas que sean las herramientas y tecnologías de seguridad, el factor humano sigue siendo el eslabón más vulnerable. Por lo tanto, invertir en la capacitación y la educación de todos los usuarios no es solo una medida de seguridad, sino una necesidad empresarial fundamental. La lucha contra el phishing requiere de un enfoque holístico que combine tecnología, procesos y, crucialmente, personas informadas y preparadas.

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025