En ciberseguridad, cada vez más organizaciones dependen de frameworks. Uno de los más populares es el MITRE ATT&CK, veamos de qué trata.

¿De dónde surge MITRE?

MITRE es una organización sin fines de lucro dedicada a la investigación y desarrollo en diversas áreas, incluyendo ciberseguridad. El objetivo principal de MITRE es proporcionar un marco de trabajo común y un lenguaje universal para que las empresas puedan comprender y enfrentar los ataques cibernéticos.

MITRE tiene más de 50 años en el desarrollo de estándares y herramientas de ciberseguridad, algunas de ellas son: MITRE ATT&CK®, Engage™, D3FEND™ y CALDERA™.

¿Qué es MITRE ATT&CK y cómo funciona?

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es un framework y una base de conocimientos utilizados en ciberseguridad para comprender y categorizar las Tácticas, Técnicas y Procedimientos (TTPs) empleados por los atacantes en una operación.

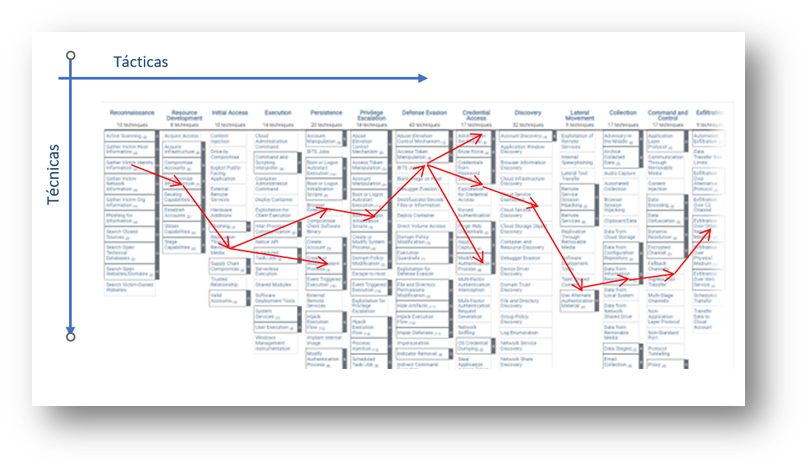

Este framework utiliza una representación gráfica en forma de matriz para mostrar las técnicas y tácticas utilizadas, tal y como se muestra en la siguiente imagen.

¿Cuáles son los cuatro casos de uso de MITRE ATT&CK?

Los cuatro casos de uso clave de MITRE ATT&CK son:

- Investigación y análisis de amenazas

- Evaluación de seguridad

- Mejora de la detección

- Respuesta de incidentes

Estos casos de uso permiten a los equipos de seguridad utilizar todo el potencial del framework para proteger a sus organizaciones.

¿Qué NO es MITRE ATT&CK?

Es importante destacar que si bien este marco de trabajo es una base de conocimiento muy completa, no pretende ser un catálogo exhaustivo de todos los posibles caminos para ejecutar un ataque cibernético. Esto se debe a que:

- Las amenazas cibernéticas están en constante evolución, con nuevos TTPs surgiendo todo el tiempo. La matriz se actualiza continuamente para reflejar estas nuevas amenazas, pero es imposible mantenerse al día con cada variante.

- El framework se centra en los TTPs que se han observado en ataques reales con mayor frecuencia. No incluye todas las técnicas y herramientas teóricamente posibles, ya que algunas pueden ser poco probables o altamente especializadas.

- Los ataques cibernéticos pueden apuntar a una amplia gama de sistemas y plataformas, con diferentes vulnerabilidades y vectores de ataque. MITRE ATT&CK no puede cubrir todas las posibles configuraciones y escenarios.

Sin embargo, MITRE ATT&CK ofrece una serie de beneficios que lo convierten en una herramienta invaluable para la comunidad de seguridad, ya que aporta:

- Marco de referencia común: Proporciona un lenguaje unificado para describir y discutir las amenazas cibernéticas, lo que facilita la colaboración y el intercambio de información.

- Visibilidad sobre las técnicas de ataque: Permite a las organizaciones comprender mejor cómo operan los actores de amenazas y dónde enfocar sus esfuerzos de defensa.

- Guía para la detección y respuesta: Ofrece información sobre indicadores de compromiso (IoCs) y técnicas de detección para diferentes TTPs, lo que ayuda a las organizaciones a identificar y responder a los ataques de manera más efectiva.

En resumen, MITRE ATT&CK no es una lista exhaustiva de todos los caminos posibles para un ataque cibernético, pero es una herramienta poderosa que ayuda a las organizaciones a comprender y defenderse mejor contra las amenazas emergentes.

MITRE ATT&CK® Evaluations

Además del framework de MITRE ATT&CK®, la organización MITRE también realiza evaluaciones a diferentes soluciones de ciberseguridad. Estas evaluaciones utilizan una metodología de prueba rigurosa y estandarizada, y sus resultados son públicos. Las pruebas proporcionan información sobre la eficacia de las técnicas de ataque y tecnologías de defensa. Estas pruebas se denominan MITRE ATT&CK® Evaluations y son fundamentales para que los usuarios finales puedan tomar decisiones informadas al seleccionar y adquirir soluciones de ciberseguridad confiables y efectivas.

En estas pruebas se evalúa una amplia gama de ciberataques y tecnologías, que incluyen:

Técnicas de ataque

En los siguientes puntos se evalúan las técnicas que los atacantes utilizan para:

- Acceso inicial: obtener acceso inicial a un sistema objetivo, como el phishing, la explotación de vulnerabilidades y el uso de fuerza bruta.

- Ejecución de código: ejecutar código en un sistema objetivo, como la inyección de código y la elevación de privilegios.

- Persistencia: mantener el acceso a un sistema objetivo, como la creación de archivos ocultos y la modificación del registro del sistema.

- Evaluación de defensas: evitar ser detectados por las defensas de seguridad, como el uso de técnicas de ofuscación y la explotación de vulnerabilidades en las herramientas de seguridad.

- Recopilación de credenciales: robar credenciales de usuario, como el uso de ataques de phishing y keyloggers.

- Movimiento lateral: moverse a través de un sistema objetivo una vez que han obtenido acceso inicial, como el uso de técnicas de pivoting y escalada de privilegios.

- Exfiltración de datos: extraer datos de un sistema objetivo, como el uso de técnicas de exfiltración de datos y el uso de canales encubiertos.

En cada uno de estos puntos, se evalúa la eficacia de:

- Software antivirus para detectar y bloquear ataques.

- Firewalls para bloquear el acceso no autorizado a sistemas y datos.

- Sistemas de detección de intrusiones (IDS) para detectar actividades sospechosas en una red.

- Sistemas de prevención de intrusiones (IPS) para prevenir ataques bloqueando el tráfico malicioso.

- Herramientas de respuesta a incidentes para ayudar a las organizaciones a responder a los ciberataques.

En las evaluaciones MITRE ATT&CK Evaluations, se utiliza un esquema de colores para mostrar los resultados de las pruebas ante diferentes técnicas de ataque y tecnologías de defensa, como se ilustra en la imagen siguiente.

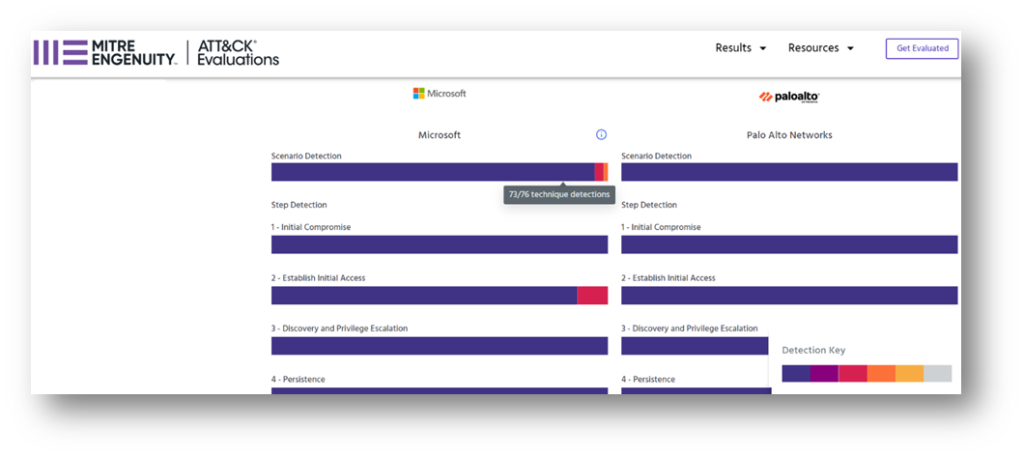

La página de resultados permite comparar fabricantes y muestra en varios niveles de detalle los resultados de las pruebas. En la siguiente imagen se muestra un ejemplo comparando Microsoft vs Palo Alto para la prueba de Turla, bajo el escenario Carbon. El escenario es explicado a detalle en la misma página.

En el escenario de detección, en la primera barra, se puede observar que Palo Alto tiene un mejor desempeño que Microsoft en 73 de las 76 técnicas aplicadas. La página también muestra el resultado detallado de cada prueba, lo que la hace una herramienta muy útil para comparar soluciones.

¿Cuáles son los tres principales componentes del framework de MITRE ATT&CK?

Los tres principales componentes del framework de MITRE ATT&CK son: tácticas, técnicas y procedimientos (TTPs). Estos elementos son la base del framework y permiten a los equipos de seguridad entender cómo se relacionan las diferentes técnicas y tácticas utilizadas por los atacantes.

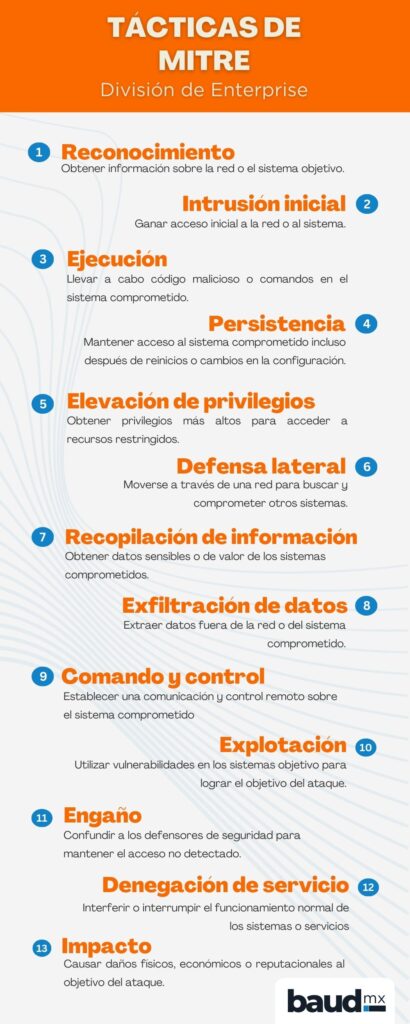

Las tácticas forman parte de una estructura más amplia que rige los objetivos generales de un ataque. Estas tácticas representan una serie de objetivos que buscan lograr los atacantes, como la obtención de acceso no autorizado, la recopilación de información sobre las víctimas, el control de sistemas, la persistencia a largo plazo en la red objetivo, etc. Estas tácticas no son finitas o exhaustivas, ya que los atacantes utilizan diferentes tácticas según su objetivo final y según las defensas que tengan sus víctimas.

Las técnicas, por otro lado, son las actividades específicas que utilizan los atacantes para llevar a cabo sus tácticas. Cada una de estas técnicas representa un paso específico que realiza un atacante para cumplir un objetivo determinado dentro de la táctica general que ha elegido. Por ejemplo, un atacante puede utilizar una técnica de spear phishing para obtener acceso a un sistema de una víctima específica a través de correos electrónicos maliciosos, o utilizar una técnica de inyección SQL para explotar vulnerabilidades en una base de datos web.

Procedimientos: De acuerdo a F5, los procedimientos “describen las implementaciones específicas de las técnicas y sub-técnicas que los APTs han utilizado (a veces de manera ingeniosa o novedosa), o puede referirse a malware específico u otras herramientas que los atacantes han utilizado“

Al entender los TTP específicos empleados por los adversarios, las organizaciones pueden identificar posibles vulnerabilidades, desarrollar defensas apropiadas y mejorar su postura general de ciberseguridad.

DIVISIONES DE MITTRE ATT&CK

El marco de trabajo se organiza de manera lógica en divisiones y matrices, cada una de las cuales se centra en una plataforma o contexto específico. Estas divisiones principales incluyen Enterprise ATT&CK, Mobile ATT&CK y Cloud ATT&CK.

En la división de Enterprise ATT&CK, encontramos divisiones adicionales que se enfocan en sistemas operativos específicos: Enterprise Windows, Enterprise Linux y Enterprise macOS. Cada una de estas divisiones detalla los TTPs utilizados en cada plataforma respectiva. Esto permite a los profesionales de ciberseguridad comprender y defender mejor sus sistemas contra los ataques dirigidos a entornos basados en sistemas operativos Windows, Linux o macOS.

En la división de Mobile ATT&CK, se abordan los sistemas operativos móviles más utilizados: Mobile Android y Mobile iOS. Se describen los TTPs específicos empleados en dispositivos Android y iOS respectivamente. Esto resulta especialmente valioso, considerando el creciente uso de dispositivos móviles y la necesidad de protegerlos contra posibles ataques.

Por último, la división de Cloud ATT&CK se centra en los TTPs utilizados en entornos de computación en la nube. Esta división cubre diferentes plataformas de nube populares como AWS, Azure y GCP, con el objetivo de proporcionar una comprensión profunda de los riesgos y amenazas asociados con estos entornos.

MITRE ATT&CK vs Otros Frameworks

En el ámbito de la ciberseguridad, existen diferentes marcos de trabajo. Algunos de los más conocidos son MITRE ATT&CK, NIST y Cyber Kill Chain. Cada una de estas herramientas ofrecen enfoques y perspectivas distintas, por lo que es importante comprender sus diferencias y ventajas para elegir la más adecuada.

D3FEND vs NIST vs MITRE ATT&CK

El NIST y el MITRE ATT&CK son frameworks relacionados con la ciberseguridad, pero tienen diferentes objetivos. Mientras que el NIST se enfoca en la gestión de riesgos, el MITRE ATT&CK se enfoca en las Tácticas, Técnicas y Procedimientos (TTPs) empleados por los atacantes.

D3FEND es otro framework de ciberseguridad. La principal diferencia entre D3FEND y MITRE ATT&CK es que D3FEND se enfoca en la prevención de ataques, mientras que MITRE ATT&CK se enfoca en las TTPs empleadas por los atacantes.

Cyber Kill Chain vs MITRE ATT&CK

De acuerdo con IBM , “Al igual que MITRE ATT&CK, Cyber Kill Chain de Lockheed Martin modela los ciberataques como una serie de tácticas de adversario. Algunas de las tácticas incluso tienen los mismos nombres, pero ahí acaba la similitud”.

MITRE ATT&CK contiene un alcance más profundo de conocimiento que incluye detalles granulares sobre los ciberataques, como técnicas y procedimientos de ataque, y enlaces a avisos de la industria. Esta herramienta proporciona una comprensión detallada de cómo funcionan los ataques cibernéticos, lo que ayuda a los equipos de seguridad a detectar y responder efectivamente a las amenazas. Los enlaces a los avisos de la industria y otros recursos también permiten a los equipos de seguridad estar al tanto de las últimas tendencias de amenazas y vulnerabilidades, lo que les ayuda a ajustar sus estrategias de defensa y fortalecer su postura de ciberseguridad.

De acuerdo con F5, MITRE ATT&CK no se considera técnicamente un modelo de ciclo de vida de ciberataque como lo es Cyber Kill Chain, que es definitivamente secuencial. La premisa de Cyber Kill Chain es que al detener uno de los pasos se detiene el ataque, sin embargo en el marco de ATT&CK se consideran múltiples caminos para efectuar un ataque, incluso desplegando varias tácticas para alcanzar el paso siguiente.

¿Qué es mejor: MITRE ATT&CK o Cyber Kill Chain?

A la hora de comparar MITRE ATT&CK con Cyber Kill Chain, es importante tener en cuenta que ambos tienen sus fortalezas y debilidades. La simplicidad de Cyber Kill Chain proporciona una comprensión fundamental del proceso de los ciberataques. Sin embargo, su fortaleza en este sentido es su debilidad en otro aspecto, ya que no proporciona información detallada sobre los procedimientos de los atacantes, lo que limita su utilidad.

ATT&CK resulta más útil para los cazadores de amenazas, los equipos de ataque simulado y aquellos que diseñan e implementan políticas y controles de seguridad, como arquitectos y administradores de seguridad y redes. También puede normalizar la comunicación sobre ciberseguridad entre las partes interesadas al proporcionar un conjunto más completo de terminología y definiciones.

MITRE ATT&CK y PCI DSS

Es cierto que el estándar PCI DSS no menciona directamente a MITRE ATT&CK ni lo sugiere como un marco obligatorio para el cumplimiento. Sin embargo, existe una fuerte correlación entre las medidas de seguridad requeridas por PCI DSS y las tácticas, técnicas y procedimientos (TTP) que son descritas por MITRE ATT&CK.

PCI DSS establece una serie de requisitos y controles que las organizaciones deben implementar para proteger los datos confidenciales de tarjetas de pago. Estos requisitos incluyen el uso de firewalls, encriptación, monitoreo de acceso a los sistemas y detección de intrusiones, entre otros.

MITRE ATT&CK, por otro lado, proporciona información detallada sobre las tácticas, técnicas y procedimientos (TTPs) utilizados por los adversarios cibernéticos. Este marco describe cómo los atacantes pueden infiltrarse en los sistemas, expandirse lateralmente, obtener acceso privilegiado y robar información confidencial.

Al analizar ambos, se puede observar que las medidas de seguridad requeridas por PCI DSS tienen como objetivo proteger los datos de tarjetas de pago contra amenazas cibernéticas, al igual que las tácticas y técnicas descritas por MITRE ATT&CK, las cuales son utilizadas por los adversarios para comprometer la seguridad de los sistemas. Por lo tanto, existe una fuerte correlación entre las medidas de seguridad de PCI DSS y las TTP de MITRE ATT&CK, lo que significa que implementar los controles recomendados por PCI DSS puede ayudar a las organizaciones a fortalecer su infraestructura de seguridad contra los ataques descritos por MITRE ATT&CK.

Fuentes:

https://www.f5.com/labs/learning-center/mitre-attack-what-it-is-how-it-works-who-uses-it-and-why

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025