La autenticación multifactor (MFA, por sus siglas en inglés) se ha convertido en una herramienta fundamental para fortalecer la ciberseguridad. Los métodos tradicionales de autenticación basados únicamente en contraseñas ya no son suficientes para proteger nuestros datos y sistemas. En esta entrada del blog, nos enfocaremos en tres métodos de autenticación multifactor que han ganado popularidad: códigos de un solo uso (OTP), aplicaciones de autenticación, y características biométricas.

Introducción a los MFA

El proceso de autenticación general para MFA requiere al menos dos de los tres métodos de autenticación descritos en el Requisito 8.2 del PCI DSS:

- Algo que sabes, como una contraseña o frase de acceso. Este método implica verificar la información que un usuario proporciona, como una contraseña/frase de acceso, PIN o las respuestas a preguntas secretas (desafío-respuesta).

- Algo que tienes, como un dispositivo de token o una tarjeta inteligente. Este método implica verificar un objeto específico que un usuario tiene en su posesión, como un token de seguridad físico o lógico, un token de contraseña de un solo uso (OTP), un llavero, una tarjeta de acceso de empleado o la tarjeta SIM de un teléfono. Para la autenticación móvil, un teléfono inteligente a menudo proporciona el factor de posesión en conjunto con una aplicación OTP o un material criptográfico (es decir, certificado o clave) que se encuentra en el dispositivo.

- Algo que eres, como una característica biométrica. Este método implica verificar características inherentes al individuo, como escaneos de retina, iris, huellas dactilares, venas de los dedos, reconocimiento facial o de voz, geometría de la mano e incluso del lóbulo de la oreja.

Además de los tres factores de autenticación mencionados anteriormente, también se pueden incluir en el proceso de autenticación otros tipos de información, como la geolocalización y el tiempo. Sin embargo, la guía de Multi-Factor Authentication PCI DSS resalta que siempre se deben utilizar al menos dos de los tres factores identificados anteriormente.

Por ejemplo, los datos de la geolocalización y el tiempo pueden ser utilizados para restringir el acceso remoto a la red de una entidad de acuerdo con el horario de trabajo de un individuo. Si bien el uso de estos criterios adicionales puede reducir más el riesgo de hackeo, el método de acceso remoto aún debe requerir autenticación a través de al menos dos de los tres métodos descritos (algo que sabes, algo que tienes y algo que eres).

Porque PCI DSS solicita MFA

RCA responde a esta pregunta citando al reporte de seguridad de Verizon del 2023 que plantea que “El uso de credenciales robadas se convirtió en el punto de entrada más popular para las infracciones” en los últimos cinco años, y RCA plantea que el MFA pudo haber detenido estos hackeos.

MFA agrega una capa adicional de seguridad al proceso de autenticación, lo que dificulta mucho más que los atacantes obtengan acceso no autorizado a los sistemas que almacenan o procesan datos de tarjetas. Incluso si un atacante logra robar una contraseña, aún necesitaría el segundo factor (como un código aleatorio enviado a un teléfono móvil) para acceder. Además, MFA mejora la postura de seguridad general de una organización.

Para entender la magnitud del problema que se intenta resolver, le preguntamos a Gemini que enlistara los casos de brechas de ciberseguridad relacionados con MFA, y estos fueron algunos de los que citó:

1. Capital One (2019):

Impacto: Robo de información personal de 106 millones de clientes.

Causa: Un empleado con acceso a datos confidenciales no activó la MFA, lo que facilitó la intrusión.

2. Twitter (2020):

Impacto: Ataque a cuentas de alto perfil, incluyendo las de Elon Musk, Barack Obama y Bill Gates.

Causa: Los hackers utilizaron técnicas de ingeniería social para engañar a los empleados y acceder a sus cuentas sin MFA.

3. Kaseya (2021):

Impacto: Ataque de ransomware a miles de empresas a través de un proveedor de software.

Causa: La falta de MFA en las cuentas de los proveedores facilitó la propagación del ataque.

4. Colonial Pipeline (2021):

Impacto: Cierre del oleoducto más grande de Estados Unidos, provocando escasez de combustible.

Causa: Un ataque de ransomware aprovechó una contraseña débil y la falta de MFA para acceder a la red de la empresa.

¿Qué requisitos tiene PCI DSS 4.0 respecto a MFA?

Para garantizar una mayor seguridad en los procesos de autenticación, PCI DSS (Payment Card Industry Data Security Standard) establece requisitos específicos en relación con la implementación de la autenticación multifactorial (MFA), estos son:

MFA para todos los accesos administrativos que no sean de consola: Esto significa que cualquier usuario con acceso administrativo al entorno de datos del titular de la tarjeta (CDE, del inglés Cardholder Data Environment) debe usar MFA para iniciar sesión, incluso si se conecta desde dentro de la red corporativa.

MFA para todos los accesos remotos que no sean de consola: Esto incluye cualquier acceso al CDE desde fuera de la red corporativa, ya sea por usuarios, administradores, terceros o proveedores.

Para cumplir con estos requisitos, las organizaciones pueden utilizar una variedad de métodos MFA, como tokens de seguridad, aplicaciones móviles de autenticación o lectores biométricos.

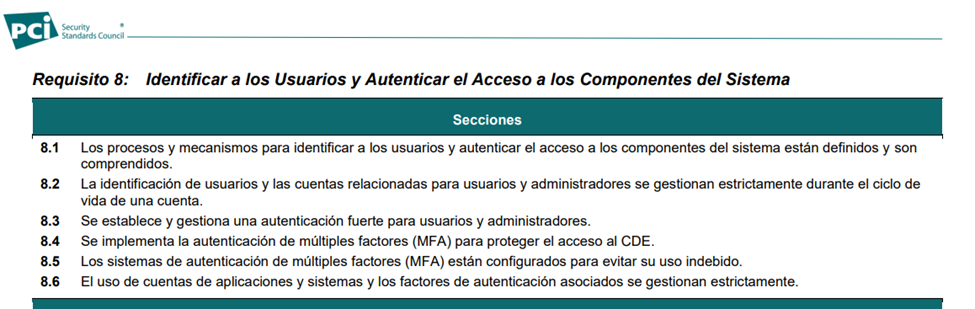

Los requisitos de MFA se encuentran en el Requisito 8 de PCI DSS 4.0

Diferencias de requerimientos MFA de PCI DSS v3.2.1 vs PCI DSS V4.0

La autenticación multifactor (MFA) en el PCI DSS v3.2.1 tiene dos requisitos principales. El primero es que se requiere MFA para el acceso remoto a la red desde el exterior de esta, por ejemplo, a través de una VPN. El segundo es que se exige MFA para todo acceso administrativo que no sea a través de la consola al ambiente de datos del titular de la tarjeta (CDE, por sus siglas en inglés).

En PCI DSS v4.0, se mantienen los dos requisitos anteriores y se agregan algunos nuevos, sin embargo, estos nuevos requerimientos serán mandatorios hasta después del 31 de Marzo del 2025. Entre ellos tenemos:

- Requisito 8.4.1: Se requiere MFA para todo acceso no realizado en la consola por parte del personal administrativo.

- Requisito 8.4.2: Se amplía el uso de MFA para todos los accesos al CDE y se exige en cada instancia de acceso. Es importante destacar que este requisito incluye a todos los usuarios, incluidos proveedores y no administradores, y no se aplica a las cuentas del sistema para funciones automatizadas ni a las cuentas de usuario en terminales punto de venta.

- Requisito 8.3.2: Se debe implementar MFA para todo acceso remoto a la red que tenga origen fuera de la red de la entidad y que pueda afectar al CDE, incluyendo el acceso de proveedores o terceros.

- Requisito 8.5.1: Las soluciones de MFA no deben ser susceptibles a replay attacks (ataques de reproducción), no pueden ser eludidas por ningún usuario, incluido un administrador (a menos que esté expresamente documentado), y el PCI DSS ha establecido de manera definitiva que se deben utilizar dos factores de autenticación diferentes.

¿Qué son los replay attacks (ataques de reproducción)?

En los “ataques de reproducción” o replay attacks el atacante captura una transacción autenticada y la reproduce posteriormente para obtener acceso no autorizado a un sistema o datos. Esto puede hacerse interceptando la comunicación entre el cliente y el servidor, o mediante malware que roba las credenciales de autenticación del cliente, para después enviar los datos capturados al servidor como si fueran una nueva transacción legítima.

Tipos de MFA

La autenticación multifactor (MFA) proporciona una capa adicional de protección la cual puede ser ejecutada por diferentes métodos de autenticación, como contraseñas de un solo uso, tokens físicos o lógicos, y características biométricas.

1. Códigos de un solo uso (OTP) por SMS o correo electrónico

Uno de los métodos más utilizados de autenticación multifactor es el uso de códigos de un solo uso que se envían a través de SMS o correo electrónico. Este proceso implica que, además de ingresar la contraseña, el usuario reciba un código único en su dispositivo móvil o equipo de cómputo. Este código debe ser introducido en el momento de la autenticación para confirmar que el usuario es quien dice ser. Aunque este método proporciona una capa adicional de seguridad, debemos tener en cuenta que los mensajes de texto y los correos electrónicos no siempre son seguros. Los atacantes podrían interceptar estos mensajes o incluso comprometer la cuenta de correo electrónico, lo que plantea riesgos adicionales.

2. Aplicaciones de autenticación como Google Authenticator o Authy

Otro método de autenticación multifactor ampliamente utilizado es el uso de aplicaciones de autenticación, como MS Authenticator, Google Authenticator o Authy. Estas aplicaciones generan códigos de un solo uso de manera periódica, sin la necesidad de enviarlos a través de un medio inseguro como SMS o correo electrónico. Los usuarios deben escanear un código QR proporcionado por el servicio que desean acceder, y la aplicación genera un código único basado en un algoritmo compartido. Este código se vuelve a generar cada pocos segundos, por lo que los atacantes tendrían dificultades para interceptarlo. Las aplicaciones de autenticación ofrecen una mayor seguridad en comparación con el envío de códigos por SMS o correo electrónico, pero es importante tener precaución al elegir la aplicación y asegurarse de mantenerla actualizada.

3. Biometría: huella digital, reconocimiento facial

La biometría se ha convertido en una forma cada vez más popular de autenticación multifactor. La autenticación biométrica utiliza características únicas de cada individuo, como la huella digital o el reconocimiento facial, para verificar la identidad de un usuario. Estos métodos aprovechan las innumerables particularidades físicas presentes en una persona, lo que dificulta que alguien más pueda hacerse pasar por el usuario legítimo. Aunque los sistemas de autenticación biométrica tienen una alta precisión, no son infalibles y pueden enfrentar desafíos relacionados con la tecnología de escaneo o la posibilidad de suplantación. Sin embargo, en general, la autenticación biométrica proporciona una seguridad adicional y una experiencia de usuario más conveniente, ya que no se requieren contraseñas adicionales.

A medida que los atacantes continúan evolucionando, es fundamental implementar métodos de autenticación multifactor sólidos y actualizados para garantizar una protección adecuada.

MFA incluido en Microsoft Office 365

Uno de los principales desafíos en ciberseguridad es garantizar la protección adecuada de las cuentas y los datos. Afortunadamente, con la licencia de Office 365, se tiene acceso sin costo al servicio de Microsoft Authenticator, una aplicación de autenticación multifactor.

Una de las características más útiles de Microsoft Authenticator es la generación de códigos de un solo uso (OTP). Los códigos temporales son generados por la aplicación y son necesarios para acceder a la cuenta.

Otra función importante que ofrece Microsoft Authenticator es la recepción de notificaciones en el dispositivo móvil del usuario cuando alguien intente iniciar sesión en su cuenta desde un dispositivo desconocido. Esta notificación le alertará inmediatamente sobre un posible intento de acceso no autorizado, lo que le permitirá tomar medidas para proteger sus datos.

Además, Microsoft Authenticator también ofrece la capacidad de aprobar o rechazar inicios de sesión desde dispositivos o ubicaciones desconocidas, lo que garantiza que solo el usuario legítimo tenga acceso a sus cuentas. La aplicación es intuitiva y fácil de usar y está disponible para dispositivos iOS, Android y Windows.

Beneficios:

- Compatibilidad con diferentes dispositivos: La aplicación está disponible para iOS, Android y Windows.

- Mayor seguridad: Protege tus cuentas de accesos no autorizados.

- Fácil de usar: La aplicación es intuitiva y fácil de configurar.

- Sin costo adicional: Se incluye sin costo con la licencia de Office 365.

Limitaciones:

- La aplicación solo es compatible con cuentas de Microsoft.

- No se puede usar con cuentas de terceros.

Si necesitas una solución MFA más robusta, puedes considerar Azure Active Directory MFA, que ofrece una gama más amplia de opciones de autenticación, como la autenticación biométrica.

- Calculadora RAID online - marzo 15, 2025

- Calculadora EPS a GB/día - marzo 13, 2025

- Comprobador de Contraseñas - marzo 11, 2025